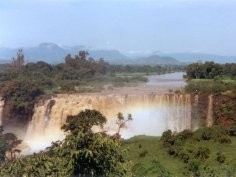

Zmiany klimatyczne szansą dla Etiopii

13 października 2016, 09:58Ocieplenie klimatu niesie ze sobą wiele zagrożeń i niekorzystnych zmian, są jednak regiony, które mogą na tym skorzystać. Zdaniem naukowców z Virginia Tech w etiopskiej części basenu Nilu Błękitnego może zwiększyć się ilość wody

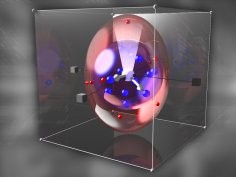

Moneta - zmiennofazowy SSD przyszłością komputerów?

3 czerwca 2011, 11:59Na Uniwerstytecie Kalifornijskim w San Diego (UCSD) trwają prace nad niezwykle szybkim systemem pamięci nieulotnej. Już w tej chwili prototypowy system Moneta jest kilkukrotnie szybszy od najbardziej wydajnych urządzeń SSD.

Microsoft został partnerem Chmury Krajowej i zainwestuje w Polsce miliard dolarów

5 maja 2020, 17:19Microsoft to kolejny, po Google'u, światowy gigant IT, który podpisał umowę o partnerstwie z Operatorem Chmury Krajowej, czyli spółki założonej przed dwoma laty przez PKO BP i Polski Fundusz Rozwoju. Jak czytamy w oświadczeniu Microsoftu, firma ogłosiła dzisiaj kompleksowy plan inwestycyjny o wartości 1 miliarda dolarów

Dialog z dostępem do TP SA

27 października 2006, 14:00Telefonia Dialog podpisała z Telekomunikacją Polską umowę, na podstawie której uzyska dostęp do sieci TP SA. Sławomir Szych, prezes zarządu Dialogu poinformował, iż dzięki temu jego firma będzie mogła zaoferować usługę Dialnet DSL klientom Telekomunikacji.

Oprogramowanie na 100 lat

10 kwietnia 2015, 11:37DARPA (Agencja Badawcza Zaawansowanych Systemów Obronnych) ogłosiła kolejny futurystyczny projekt. Tym razem w ramach 4-letniego programu BRASS (Building Resource Adaptive Software Systems) prowadzone będą badania, których celem jest opracowanie podstaw pozwalających na stworzenie oprogramowania, które byłoby przydatne i funkcjonalne przez co najmniej 100 lat.

Pierwsze zwycięstwo The Pirate Bay

18 lutego 2009, 13:19Prokuratura zrezygnowała z najcięższego zarzutu przeciwko twórcom serwisu The Pirate Bay. Nie była ona bowiem w stanie udowodnić, ze serwis jest wykorzystywany do nielegalnego rozpowszechniania materiałów chronionych prawem autorskim.

Osiem kroków do czystej wody

2 grudnia 2016, 11:31ONZ twierdzi, że ponad 780 milionów ludzi nie ma dostępu do bezpiecznej wody pitnej. Jednak szacunki te bazują na bardzo elastycznej definicji tego, co jest bezpieczne i obejmują też dostęp do wody butelkowanej

Dane z Megaupload mogą zostać skasowane

30 stycznia 2012, 19:33Prokuratorzy federalni prowadzący śledztwo przeciwko Megaupload poinformowali, że już w najbliższy czwartek może rozpocząć się usuwanie danych z serwerów serwisu. Jak rozumiemy, firmy hostingowe mogą rozpocząć usuwanie zawartości serwerów już 2 lutego 2012 roku - napisał w przesłanych do sądu dokumentach prokurator Neil H. MacBride.

Polscy lekarze dołączyli do światowej czołówki. Przeprowadzili niezwykle złożoną operację wątroby

2 kwietnia 2021, 08:15Prawostronne hemihepatektomie, czyli anatomiczne resekcje prawych segmentów wątroby, należą do najbardziej rozległych i najtrudniejszych technicznie laparoskopowych operacji z zakresu chirurgii wątroby i są obarczone najwyższym ryzykiem powikłań. W przypadku chorych z marskością wątroby, operacje te wykonywane są jedynie w nielicznych i najbardziej wyspecjalizowanych ośrodkach na świecie.

Połowa sieci narażona na atak

17 lutego 2007, 10:23Mniej więcej połowa wszystkich użytkowników korzystających z usług szerokopasmowego dostępu do Internetu (w tym małe i średnie firmy) jest podatna na nowy atak typu pharming, który kończy się sukcesem bez potrzeby spenetrowania komputera ofiary - poinformowała firma Symantec.